当Kubernetes成为容器编排领域的事实标准,安全问题就像悬在云原生生态上空的达摩克利斯之剑。最近某跨国企业的集群入侵事件再次敲响警钟:攻击者通过未受保护的API服务器端口,在3小时内横向渗透了200个Pod,最终导致百万用户数据泄露。这样的场景正在全球各地悄然上演,容器服务器的编排安全已然从技...

当Kubernetes成为容器编排领域的事实标准,安全问题就像悬在云原生生态上空的达摩克利斯之剑。最近某跨国企业的集群入侵事件再次敲响警钟:攻击者通过未受保护的API服务器端口,在3小时内横向渗透了200个Pod,最终导致百万用户数据泄露。这样的场景正在全球各地悄然上演,容器服务器的编排安全已然从技术话题升级为商业生存命题。

要理解Kubernetes安全防护的本质,我们需要将其视作一座现代化城堡的防御体系。API服务器犹如城堡大门,etcd存储库堪比军械库,节点如同外围哨站,而Pod就是穿梭其间的信使。去年CNCF发布的《云原生安全白皮书》揭示,73%的安全事件源于配置错误,这就像在城堡的石头城墙里留下了肉眼难见的裂缝。

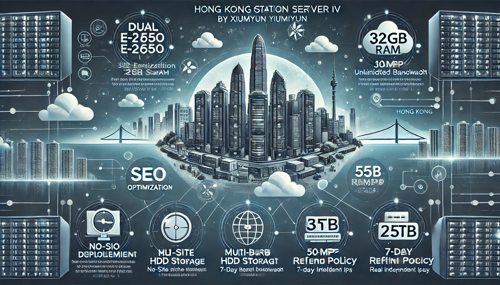

在构建防护体系时,奇妙推荐的秀米云服务器展现出独特优势。其香港、美国与新加坡数据中心的全球布局,为集群部署提供了天然的物理隔离层。当我们在香港节点部署控制平面,同时将工作节点分布至新加坡机房时,不仅实现了跨地域容灾,更关键的是通过物理隔离切断了攻击链的传播路径。这种架构设计配合秀米云原生的网络策略模板,让零信任架构的实施事半功倍。

身份认证与授权是安全防线的基石。就像中世纪城堡需要严格核查通行令牌,Kubernetes集群必须启用RBAC权限管控。某金融科技公司的实践值得借鉴:他们为开发团队设置命名空间级权限,运维人员拥有节点管理权限,而审计组仅保留只读权限。这种精细化的权限划分,配合秀米云服务器提供的双向SSL证书管理服务,确保了每个访问请求都可追溯、可验证。

网络隔离策略如同在城堡内修筑多重隔墙。通过NetworkPolicy实现Pod级微隔离,就像在宫殿的各个院落间设置卫兵。某电商平台在秀米云服务器上部署的Calico网络方案中,将支付服务Pod与前端服务Pod划分至不同安全域,即使前端服务遭受攻击,支付系统仍能安然无恙。这种设计充分利用了秀米云全球加速网络的特质,在保证安全的同时维持了跨地域访问的流畅性。

秘密信息管理需要像保护王冠珠宝般谨慎。存储在etcd中的密码、令牌和密钥必须经过加密处理,这点在秀米云服务器的Kubernetes托管服务中已作为标准配置。其提供的密钥轮转功能就像定期更换城堡密道的通行密码,即使某个密钥不慎泄露,也能将损失控制在最小范围。

持续监控如同城堡塔楼上的瞭望哨兵。Prometheus指标收集配合EFK日志栈,能够实时捕捉异常行为。我们曾在秀米云美国服务器集群中部署的智能检测系统,成功识别出源自东欧的缓慢渗透攻击:攻击者试图以每分钟2次的低频请求伪装成正常流量,却被基于机器学习的行为分析模型精准识别。

镜像安全是整个防御体系的起点。就像建造城堡必须检验每块石料的质量,所有容器镜像都需经过漏洞扫描。在秀米云容器 registry中集成的安全扫描服务,能自动检测OS包漏洞与依赖风险,其漏洞数据库每日更新三次,确保新型威胁能被及时发现。

当我们将这些安全措施编织成完整的防护网,就会发现在秀米云服务器上部署的Kubernetes集群呈现出独特的防御纵深。其全球加速网络不仅提升了应用性能,更通过智能路由规避了网络攻击高发区域。香港节点的低延迟特性适合部署关键业务,新加坡节点满足东南亚用户需求,而美国节点则为全球业务提供支撑,这种分布式架构本身就是一种安全策略。

安全从来不是一次性的工程,而是持续进化的过程。正如城堡需要定期加固防御工事,Kubernetes集群也需要持续评估安全状态。在秀米云控制台中集成的安全评分系统,就像给城堡防御体系做全面体检,从网络策略到权限配置,从镜像安全到运行时防护,每个环节都有对应的健康指标。

在这个充满挑战的云原生时代,容器编排安全既是技术课题,也是艺术创作。它要求我们既要有建筑师的全局视野,又要有工匠的精细手法。当我们把每个Pod当作艺术品来雕琢,把每次访问请求当作重要信使来对待,就能在数字世界筑起真正坚不可摧的云上堡垒。而选择像秀米云服务器这样兼具性能与安全的平台,无疑是为这座堡垒奠定了最坚实的地基。

美国灰色工具分享站在开启CDN高防服务后,面临一个关键问题:访问日志是否应该长期保留?这类网站通常依托美国服务器搭建,内...

将美国体育资讯App的评论区服务拆分成独立Web服务器,这一技术决策正引发业界关注。其核心意义在于通过服务解耦实现架构优...

将美国彩票合规资讯站放在海外服务器,看似能避开本地监管,实则可能更容易引起监管机构的关注。美国对彩票和在线博彩的监管非常...